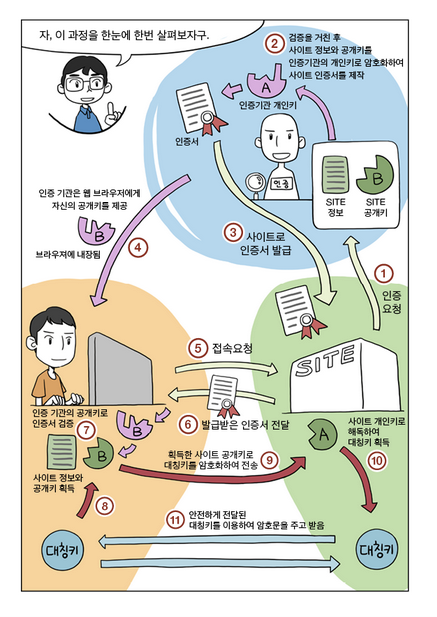

◎ 전자 서명(검증)-무결성 검증-인증-부인 봉쇄-기밀성 지원하지 않는 ◎ 인증서(Certificates)-공개키가 진짜 주인인지 확인이 필요-공개 키의 해시 값에 CA(인증 기관)의 비밀키로 서명하고 보내는(인증서)-검증 가능:암호화된 해시 값을 CA공개 키로 복호화-공개 키의 해시 값(수신자가 계산한 값을 요구, 송신자가 보낸 해시 값과 비교하고 일치하면 무결성 검증#PKI(Public Key Infrastructure)-인증 기관#인증 기관#◎ 인증 기관(CA:Certificate Authority)-인증서를 발행하는 기관(비밀 키를 사용하여 서명하는데, 나이에 약 50만원 정도)◎ 등록 기관(RA:Resgistration Authority)-공개키의 신청자가 맞는지 검증하는 역할을 대행하고주다.◎ 주체 – 인증서 발급을 신청한 기업 또는 단체

실습자료 – CBC(Ciper Block Code book) – 앞의 암호문을 뒤의 평문과 XOR 연산을 한 후 암호화를 하는 방식 – 연쇄효과가 생겨 앞의 암호문을 깰 수 없으면 뒤의 암호문을 깰 수 없다.

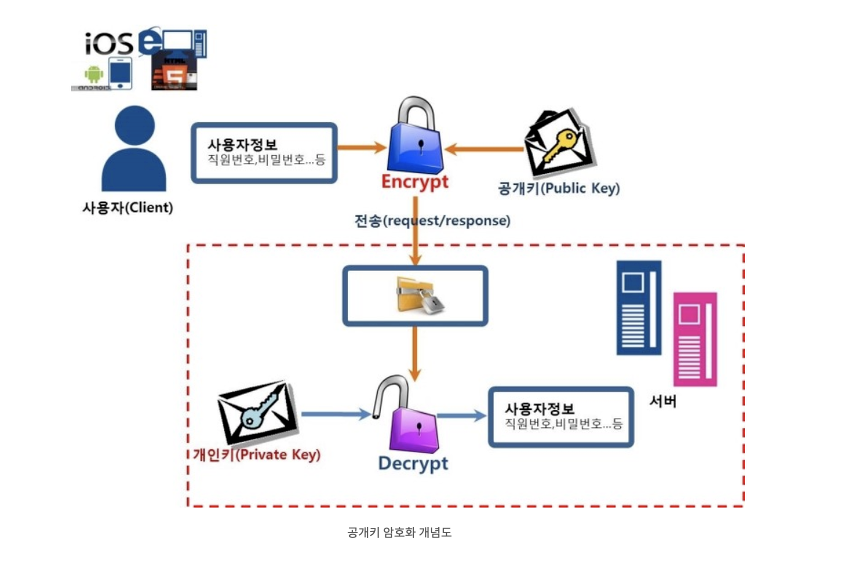

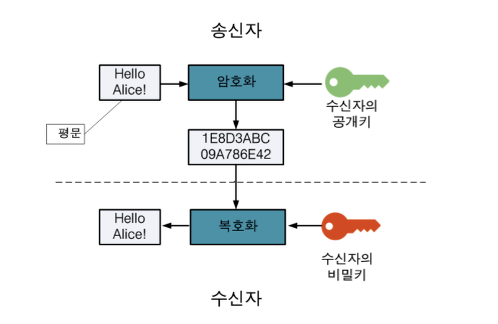

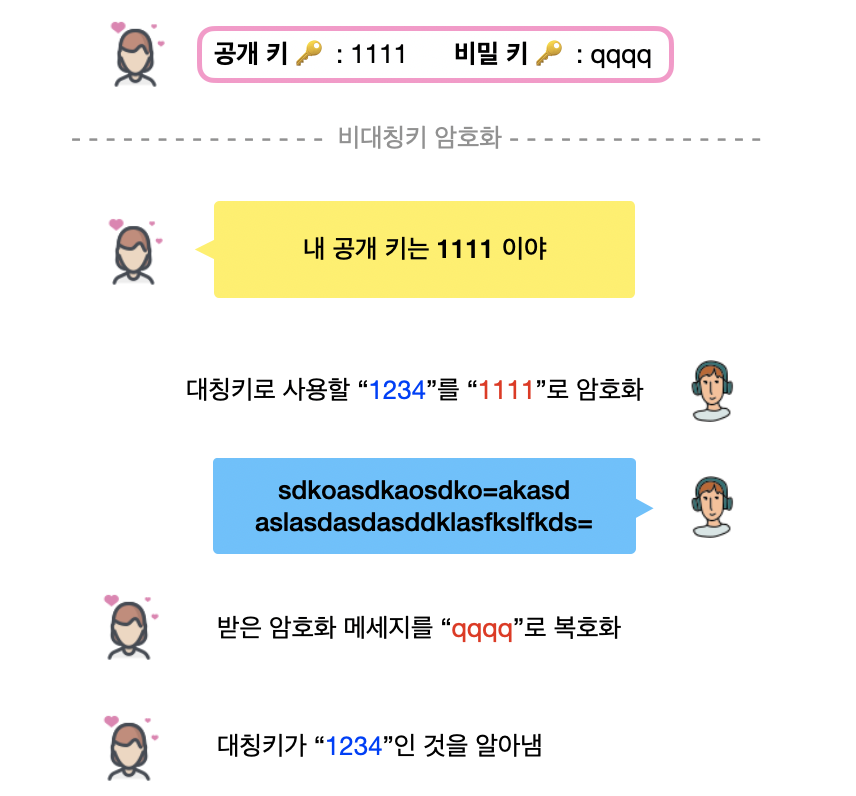

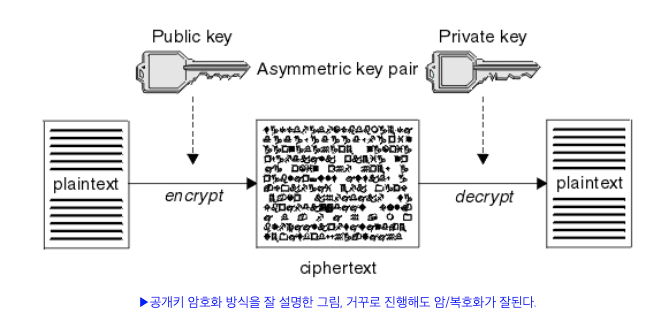

실습자료 3. 공개키 ◎ Diffie Hellman : – 최초 공개키(1976년) – 누구나 개인키와 공개키 쌍을 가진 개인키로 공개키를 생성 – 개인키(Private는 자기 혼자만 안전하게 보관하여 사용) – 공개키(Public은 거래상대방에게 제공한다) – 이산대수의 어려움을 바탕으로 – 대칭키의 문제인 키 전달의 문제를 해결한다.

개인키와 공개키의 역할(세션키 만들기)

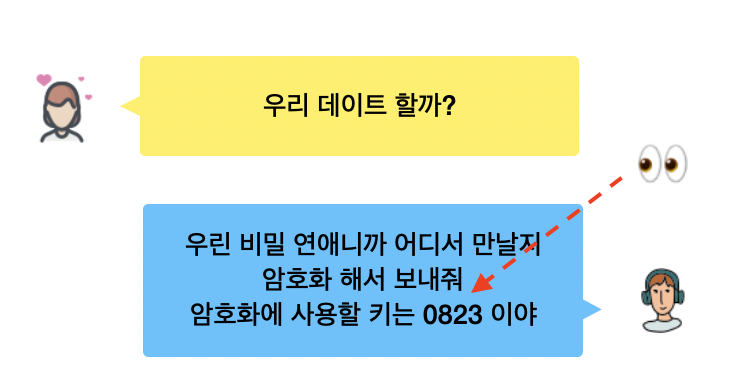

– – ●●●(MITM:ManintheMiddleAttack)

– – ●●●(MITM:ManintheMiddleAttack)

4. Hash Function – 고정길이 출력 : 원문의 길이에 관계없이 해시값은 항상 일정한 길이로 출력된다 – 일방향 함수 : 해시함수와 해시값을 알더라도 원문 복구는 불가능(역연산 불가) – 충돌방지 (충돌 : 원문이 다르지만 해시값이 같은 것) – 무결성 검증 가능 (원문변조 확인가능 -> 계약서 변조 가능)

md5–>128비트, sha1–>60비트, sha256–>256비트

◎ 전자 서명(검증)-무결성 검증-인증-부인 봉쇄-기밀성 지원하지 않는 ◎ 인증서(Certificates)-공개키가 진짜 주인인지 확인이 필요-공개 키의 해시 값에 CA(인증 기관)의 비밀키로 서명하고 보내는(인증서)-검증 가능:암호화된 해시 값을 CA공개 키로 복호화-공개 키의 해시 값(수신자가 계산한 값을 요구, 송신자가 보낸 해시 값과 비교하고 일치하면 무결성 검증#PKI(Public Key Infrastructure)-인증 기관#인증 기관#◎ 인증 기관(CA:Certificate Authority)-인증서를 발행하는 기관(비밀 키를 사용하여 서명하는데, 나이에 약 50만원 정도)◎ 등록 기관(RA:Resgistration Authority)-공개키의 신청자가 맞는지 검증하는 역할을 대행하고준다. ◎ 주체-인증서 발급을 신청한 기업 또는 단체